Zachodnie serwisy donoszą, iż cyberprzestępcy stojący za stworzeniem CryptoLockera (wspominałem o nim w poprzednim wpisie) wdrożyli całkiem innowacyjne rozwiązanie dotyczące zwalczania skutków jego działania. Sam CryptoLocker działa bowiem w ten sposób, że po zainfekowaniu komputera użytkownika szyfruje wszystkie dostępne pliki o rozszerzeniach takich jak m.in. pdf, doc, jpg, xls itp. Generalnie więc formaty, z których korzysta przeciętny użytkownik komputera. Następnie oprogramowanie to prosi o uiszczenie grzywny wahającej się, w różnych wydaniach od 200 do 700 dolarów lub euro.

Jest to klasyczne działanie wykorzystujące mechanizm bardzo popularnego do dziś tzw. policjanta, który infekuje komputer, wyświetla logo komendy głównej Policji (albo Bronisława Komorowskiego w najnowszych wersjach) i uprzejmie prosi o zapłacenie haraczu w wysokości 500 zł stanowiącej rzekomą karę za łamanie praw autorskich, pobieranie pirackiego oprogramowania czy oglądanie pornografii. Klasyczni policjanci jedynie blokowali komputer, czasem tylko straszyli, że zaszyfrują zawartość. Byli przy tym bardzo skuteczni, a z biegiem czasu ich usunięcie stawało się coraz większym problemem, gdyż hakerzy ciągle poprawiali zabezpieczenia owej blokady. Nie wspomnę o stresie, czasami wręcz stanie przedzawałowym, który wywołali wśród przedstawicieli grona moich znajomych padających ich ofiarami.

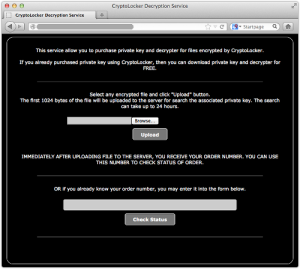

Czołowe firmy produkujące antywirusy potrafią już oczywiście usunąć CryptoLockera z zainfekowanych komputerów, lecz nadal nie potrafią usunąć skutków jego działalności – tj. odszyfrować plików na komputerze ofiary. Jedyną dostępną metodą jest obecnie zapłacenie grzywny. Ale co zrobić, gdy ktoś usunie CryptoLockera a potem dojdzie do wniosku, że jednak chciałby odszyfrować swoje dane, bo ich utrata jest dla niego zbyt cenna? I tutaj jest właśnie cały powiew nowości, które wprowadzają twórcy CryptoLockera. Otóż od niedawna pod adresem www.yocmvpiarwmfgyg.net zamiennym na 93.189.44.187 oraz w sieci TOR na f2d2v7soksbskekh.onion rozpoczął swoją działalność specjalny serwis dla ofiar (sic!) CrytoLockera!

Mówiąc w skrócie - jeśli usunąłeś szkodnika w akcie złości krzycząc, że nie zapłacisz, a teraz dochodzisz do wniosku, że jednak warto byłoby zaszyfrowane dane odzyskać (bo to np. dane Twoich pracowników znajdujące się na wspólnym serwerze, zaszyfrowane przez Twoją stację roboczą) to jest dla Ciebie ratunek. Wspomniany serwis umożliwia bowiem przesłanie jednego z zaszyfrowanych plików i na jego podstawie identyfikuje Twój unikatowy klucz. Jeśli ten będzie w bazie, to zostaniesz o tym powiadomiony w ciągu doby. Wówczas stanie się możliwe odszyfrowanie Twoich danych, ale oczywiście… po uiszczeniu 5 razy większego haraczu niż początkowy. Stawka wynosi już bowiem 10 bitcoinów, czyli około 2000 dolarów. Co ciekawe, cyberprzestępcy honorują fakt, iż ktoś wcześniej zapłacił haracz, a być może nie odszyfrował wszystkiego co powinien i nie ma już niezbędnego do tego działania klucza. Jeśli taka osoba skorzysta z omawianego serwisu, to będzie mogła odszyfrować swoje pliki zupełnie bezpłatnie.

Wniosek? Kto grzecznie nie zapłaci haraczu w wysokości 2 bitcoinów tylko będzie kombinował, będzie musiał zapłacić 5 razy więcej. Przerażające? Zgadzam się. Jak się bronić? Tylko i wyłącznie poprzez regularne kopie zapasowe oraz ewentualnie instalację Anty-CryptoLockera od firmy Bitdefender. Jak zauważyłeś, nie napisałem o tym jakie środki prawne można podjąć oraz jakie przepisy polskiego prawa takie oprogramowanie narusza. Zrobię to w jednej z kolejnych notatek na blogu, w której ogólnie omówię mechanizmy związane z rejestracją tego typu przestępstw przez polskie organy ścigania oraz ich zwalczaniem.

1 komentarz do “Coś dla ofiar CryptoLockera”