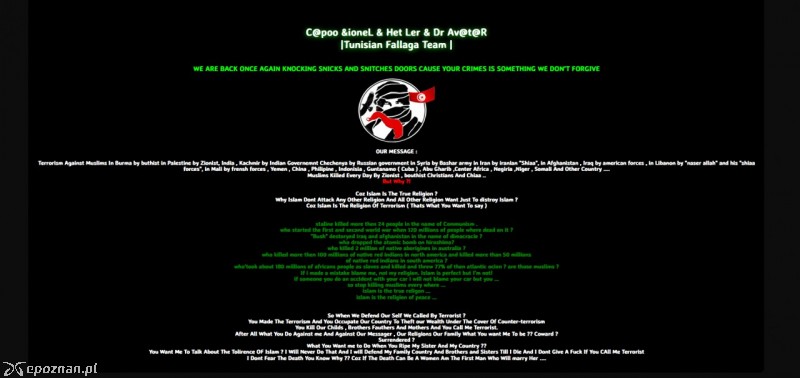

Jak donoszą lokalne poznańskie media, tunezyjska grupa hakerów Fallaga Team dokonała dzisiaj deface’a stron 3 wydziałów Politechniki Poznańskiej – m.in. Wydziału Budowy Maszyn i Wydziału Elektrycznego. Wydarzenie zostało odnotowane około 7 rano, a administratorzy dość sprawnie poradzili sobie z usunięciem niepożądanych treści. Co się stało, czym jest deface strony oraz jak się przed nim chronić? Dzisiaj krótka notka na ten temat.

spekatakularne kazusy

Mamy pierwszy wyciek danych z kancelarii adwokackiej

Jak podała wczoraj Zaufana Trzecia Strona na największym obecnie polskim forum darknetowym została opublikowane paczka z danymi pochodzącymi z serwera jednej z największych polskich kancelarii adwokackich (oryginalny wpis został niestety usunięty przez Z3S.pl „ze względu na charakter sprawy”). Paczka ta jest pokłosiem ostatniej kampanii ataków wymierzonej w polskie kancelarie prawne, o której pisałem w zeszłym tygodniu. Sytuacja niewątpliwie jest ewenementem a i jej przebieg będzie stanowił precedens dla polskich kancelarii. W pierwszych komentarzach internautów na temat wycieku pojawia się jedno zasadnicze pytanie – czy kancelaria i prawnicy odpowiadają za takie wycieki, czy też nie? Chciałbym dziś udzielić odpowiedzi na to pytanie, podzielić się z Tobą moimi kilkoma przemyśleniami w tym zakresie i powiedzieć co myślę o całej zaistniałej sytuacji.

Ataki Sieciowe 2015

Odpowiedzialność cywilna za świadczone usługi wywiadu cybernetycznego – tak brzmi tytuł wystąpienia, które wygłoszę razem z mec. Wojciechem Wyjatkiem podczas konferencji Ataki Sieciowe 2015 w Toruniu. To wydarzenie pewnie już znasz i kojarzysz – pisałem rok temu o poprzedniej edycji. W tym roku, chociaż już nie jestem organizatorem, nie zabraknie mnie podczas konferencji. Główną tematyką konferencji będą wycieki danych mające miejsce na skutek kompromitacji różnych rozwiązań – zarówno sprzętowych jak i programowych, ich skutki dla nas – w szczególności ludzi żyjących w Polsce i prowadzących tutaj przedsiębiorstwa, oraz wszelkie konsekwencje prawne z tymi wydarzeniami związane.

Odpowiedzialność cywilna za świadczone usługi wywiadu cybernetycznego – tak brzmi tytuł wystąpienia, które wygłoszę razem z mec. Wojciechem Wyjatkiem podczas konferencji Ataki Sieciowe 2015 w Toruniu. To wydarzenie pewnie już znasz i kojarzysz – pisałem rok temu o poprzedniej edycji. W tym roku, chociaż już nie jestem organizatorem, nie zabraknie mnie podczas konferencji. Główną tematyką konferencji będą wycieki danych mające miejsce na skutek kompromitacji różnych rozwiązań – zarówno sprzętowych jak i programowych, ich skutki dla nas – w szczególności ludzi żyjących w Polsce i prowadzących tutaj przedsiębiorstwa, oraz wszelkie konsekwencje prawne z tymi wydarzeniami związane.

Prokuratorzy w USA chcą deszyfrować telefony w oparciu o… ustawę z XVIII wieku

Jakiś czas temu można było znaleźć w sieci kilka ciekawych informacji na temat tego, jak działa szyfrowanie danych na smartfonach posiadających najnowszą wersję iOS 8 albo Androida 5.0 Lollipop. Uogólniając – oba urządzenia zaczynają korzystać z podobnych mechanizmów kryptograficznych – by wygenerować klucz deszyfrujący wykorzystują nie tylko hasło w postaci ciągu znaków, ale „przeplatają” je danymi unikalnymi dla egzemplarza danego smartfona (niezmienialnymi, nadanymi w fabryce). Mechanizmy te bardzo fajnie zostały jakiś czas temu opisane przez Nikolaya Elenkova, a przetłumaczone przez Zaufaną Trzecią Stronę, więc jeśli chciałbyś poczytać więcej to tutaj znajdziesz pierwszą, a tutaj drugą część.

Wyciek z Fit and eat – krytyczna ocena prawna.

Dwa dni temu najpierw Niebezpiecznik, a chwilę później Zaufana Trzecia Strona poinformowały o wrzuceniu na forum ToRepublic danych osobowych z przedsiębiorstwa oferującego usługi dietetyczne Fit and eat. Wyciek obejmuje dane bardzo znanych osób, w tym ich adresy, kody do furtek na klatki, informacje o przebytych chorobach czy urazach. Wczoraj na TVN24 mogliśmy przeczytać wypowiedzi właścicieli, którzy przepraszają i deklarują iż zmienią dostawcę usług IT, który miał dbać o bezpieczeństwo danych klientów. Całe to tłumaczenie, parafrazując klasyka, to bulszit kompletny. Winni rozmydlają sprawę, używając pijarowskiego zabiegu próbują wyjść z twarzą i uciec od odpowiedzialności (w poczuciu społecznym). Dziś przedstawię spojrzenie prawne na to, kto tak naprawdę ponosi odpowiedzialność za zaistniałą sytuację, pobieżną analizę tego kto i jak może odpowiadać za popełnione błędy a także czy Fit and eat zrobiło cokolwiek by dane osobowe klientów chronić, bo mam ku temu bardzo poważne wątpliwości.

Torrenty i przedsądowe wezwanie do zapłaty od mec. Anny Łuczak. Jak żyć?

Po internetach hula informacja na temat pism rozsyłanych na masową skalę przez adwokat Annę Łuczak z Warszawy zatytułowanych przedsądowe wezwanie do zapłaty w związku z podejrzeniem popełnienia przestępstwa. O co w ogóle chodzi? Ano o to, że ktoś kiedyś pobierał przez klienta sieci torrent jeden z polskich filmów takich jak między innymi Obława, Czarny Czwartek. Janek Wiśniewski padł, Pokłosie czy Last Minute. Teraz Pani Mecenas w imieniu swojego klienta – właściciela majątkowych praw autorskich – prosi o zapłatę ugody wskazując, że jeśli tego nie zrobimy to czeka nas wizyta smutnych panów.

A przecież ABW mogło z kwitkiem odejść…

Wpis dzisiejszy nie będzie moim manifestem jako zwolennika albo przeciwnika jakiegokolwiek obozu politycznego. Wpis ten będzie szeregiem osobistych spostrzeżeń dotyczących tego, co funkcjonuje nie tak jak powinno nie tylko w strukturach naszego państwa, ale również w sektorze prywatnym – jakkolwiek rozumianym.

Advanced Persistent Threats (APT)

Ostatnimy czasy coraz wyraźniej dostrzec można rosnącą liczbę ofiar zagrożeń jakimi są APT. Tłumacząc dosłownie to zaawnsowane trwałe zagrożenia. Tłumaczenie to jest dalekie od ideału, ale pozwala wskazać o co w przypadku APT chodzi – cyberprzestępcy wybierają sobie na ofiarę jeden konkretny podmiot, np. instytucję lub przedsiębiorstwo. W tym konkretnym podmiocie, po wstępnej inwigilacji, bardzo często wybierają jedną konkretną osobę, która stanie się wektorem ataku i posłuży do tego, by na strannie wyselekcjonowanej ofierze po prostu zarobić możliwie jak najwięcej (nie czarujmy się – wiekszość tego typu ataków to dobrze skalkulowane przedsięwzięcia zarobkowe). Co się dzieje dalej?

Z laptopem przez granicę (prawa)

Ten widoczny po lewej stronie mężczyzna nazywa się Howard Cotterman i jest bohaterem historii, o której Tobie dziś opowiem. Nie będę tutaj pisał o różnicach w prawie amerykańskim czy objaśniał tamtejszych instytucji. Chcę pokazać Tobie krótką historię wraz z morałem, która pokazuje do czego przydatna może być kryptografia w życiu prywatnym jak i zawodowym. Żeby było jasne – absolutnie potępiam pedofilów, do których zalicza się Cotterman. Co nie oznacza, iż uważam wchodzenie z buciorami przez Państwo i jego służby w naszą prywatność, za uzasadnione.