Pamiętacie falę ataków ukierunkowanych na kancelarie prawne? Na ich skutek doszło do wycieku danych pewnej warszawskiej kancelarii adwokackiej. Cała sprawa została bardzo szybko i sprawnie wyciszona w mediach, co zgrabnie opisał na swoim blogu Kamil. Natomiast wczoraj Generalny Inspektor Ochrony Danych Osobowych ogłosiła sektory, które podda szczególnej kontroli w tym roku. Wśród 5 pozycji znalazły się… kancelarie prawne. Oczywiste jest zatem, że to reakcja samej GIODO na wyżej opisane wydarzenia. Dziś chciałbym podjąć temat przetwarzania danych osobowych w kancelariach prawnych – adwokackich, radcowskich, notarialnych i patentowych. Czy prawnicy są przygotowani na kontrole? Dlaczego przeciętny człowiek powinien cieszyć się z tej decyzji GIODO? Zapraszam do lektury.

aktualności

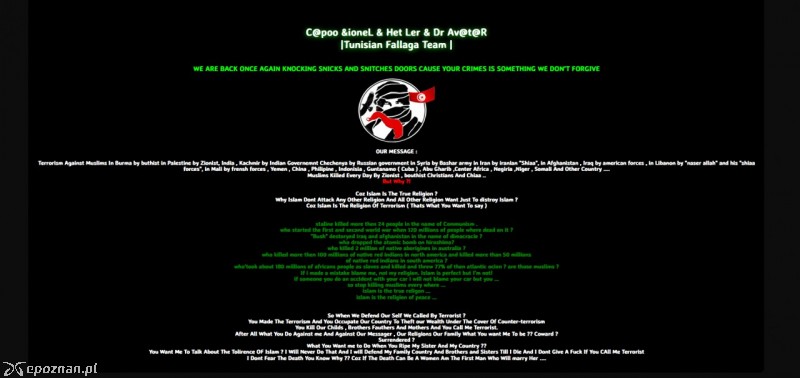

Tunezyjscy hakerzy zaatakowali Politechnikę Poznańską

Jak donoszą lokalne poznańskie media, tunezyjska grupa hakerów Fallaga Team dokonała dzisiaj deface’a stron 3 wydziałów Politechniki Poznańskiej – m.in. Wydziału Budowy Maszyn i Wydziału Elektrycznego. Wydarzenie zostało odnotowane około 7 rano, a administratorzy dość sprawnie poradzili sobie z usunięciem niepożądanych treści. Co się stało, czym jest deface strony oraz jak się przed nim chronić? Dzisiaj krótka notka na ten temat.

Kradzież tożsamości – relacja z międzynarodowej konferencji w Gdańsku

W przedostatni piątek miałem przyjemność wziąć udział w międzynarodowej konferencji dotyczącej własności intelektualnej i prawa nowoczesnych technologii zatytułowanej Value of information: intellectual property, privacy and big data w Gdańsku. Rzadko piszę tutaj o wydarzeniach, w których biorę udział, ale akurat ta konferencja dotycząca ochrony danych osobowych i prawa nowoczesnych technologii było jedną z ciekawszych w ciągu kilku ostatnich lat. Rozmach wydarzenia jak i lista zaproszonych gości była naprawdę imponująca, a co cieszy mnie szczególnie – miałem możliwość posłuchania zagranicznych naukowców, którzy są niemalże egzotyką podczas polskich konferencji prawniczych dotyczących tej tematyki. Nie sposób napisać tutaj o wszystkich poruszanych w Gdańsku tematach. Omawiane zagadnienia skupiały się wokół własności intelektualnej, ochrony prywatności (w tym danych osobowych) i wiążącym się z tym prawem nowoczesnych technologii. Uwzględniając tematykę bloga pozwolę sobie napisać kilka słów zainspirowanych wystąpieniem prof. Arkadiusza Lacha z UMK w Toruniu, które dotyczyło przestępstwa kradzieży tożsamości – do tej pory niegoszczącego na moim blogu 🙂

Mamy pierwszy wyciek danych z kancelarii adwokackiej

Jak podała wczoraj Zaufana Trzecia Strona na największym obecnie polskim forum darknetowym została opublikowane paczka z danymi pochodzącymi z serwera jednej z największych polskich kancelarii adwokackich (oryginalny wpis został niestety usunięty przez Z3S.pl „ze względu na charakter sprawy”). Paczka ta jest pokłosiem ostatniej kampanii ataków wymierzonej w polskie kancelarie prawne, o której pisałem w zeszłym tygodniu. Sytuacja niewątpliwie jest ewenementem a i jej przebieg będzie stanowił precedens dla polskich kancelarii. W pierwszych komentarzach internautów na temat wycieku pojawia się jedno zasadnicze pytanie – czy kancelaria i prawnicy odpowiadają za takie wycieki, czy też nie? Chciałbym dziś udzielić odpowiedzi na to pytanie, podzielić się z Tobą moimi kilkoma przemyśleniami w tym zakresie i powiedzieć co myślę o całej zaistniałej sytuacji.

Polscy hakerzy zabrali się za kancelarie prawne

Kto mnie troszkę zna, ten pewnie słyszał często powtarzane przeze mnie powiedzonko – żaden haker w Polsce jeszcze nie zabrał się za kancelarie prawne. Mówię to często, gdy rozmawiam o cyberbezpieczeństwie i cyberprzestępczości ze znajomymi, o tym jakie mamy ataki i na czym mogą one polegać. Mojej uwadze nie uszło do tej pory, że tak naprawdę nie mieliśmy nigdy wcześniej żadnego poważniejszego ataku na jakiekolwiek kancelarie prawne – adwokatów, radców, notariuszy czy komorników. Nie będę przy tym ukrywał, że lwia część kancelarii posiada żenujący poziom zabezpieczeń informatycznych. Zasadniczo, to powiedzieć posiada już tutaj stanowi nadużycie. Dane tam po prostu leżą i czekają. Czekały do teraz. Bo niestety wreszcie hakerzy zabrali się za kancelarie w Polsce.

Relacja z Ataków Sieciowych 2015

Tydzień temu miałem przyjemność brać udział – po raz pierwszy nie jako organizator – w V edycji konferencji Ataki Sieciowe w Toruniu. Tradycyjnie organizatorem było Studenckie Koło Naukowe Prawa Nowych Technologii działające na WPiA UMK, drugi rok z rzędu współorganizatorem było również Centrum Badań nad Cyberprzestępczością – całkowicie unikatowa organizacja w skali naszego kraju. Impreza udała się, a nawet – z perspektywy poprzednich edycji – mogę śmiało powiedzieć, że weszła na jeszcze wyższy poziom. Dziś podzielę się z Tobą kilkoma refleksjami na temat pierwszego dnia konferencji.

Ataki Sieciowe 2015

Odpowiedzialność cywilna za świadczone usługi wywiadu cybernetycznego – tak brzmi tytuł wystąpienia, które wygłoszę razem z mec. Wojciechem Wyjatkiem podczas konferencji Ataki Sieciowe 2015 w Toruniu. To wydarzenie pewnie już znasz i kojarzysz – pisałem rok temu o poprzedniej edycji. W tym roku, chociaż już nie jestem organizatorem, nie zabraknie mnie podczas konferencji. Główną tematyką konferencji będą wycieki danych mające miejsce na skutek kompromitacji różnych rozwiązań – zarówno sprzętowych jak i programowych, ich skutki dla nas – w szczególności ludzi żyjących w Polsce i prowadzących tutaj przedsiębiorstwa, oraz wszelkie konsekwencje prawne z tymi wydarzeniami związane.

Odpowiedzialność cywilna za świadczone usługi wywiadu cybernetycznego – tak brzmi tytuł wystąpienia, które wygłoszę razem z mec. Wojciechem Wyjatkiem podczas konferencji Ataki Sieciowe 2015 w Toruniu. To wydarzenie pewnie już znasz i kojarzysz – pisałem rok temu o poprzedniej edycji. W tym roku, chociaż już nie jestem organizatorem, nie zabraknie mnie podczas konferencji. Główną tematyką konferencji będą wycieki danych mające miejsce na skutek kompromitacji różnych rozwiązań – zarówno sprzętowych jak i programowych, ich skutki dla nas – w szczególności ludzi żyjących w Polsce i prowadzących tutaj przedsiębiorstwa, oraz wszelkie konsekwencje prawne z tymi wydarzeniami związane.

minirelacja z miniPLNOG w Poznaniu

W ostatni czwartek miałem okazję wziąć udział w pierwszym miniPLNOG w Poznaniu zorganizowanym przez Allegro.Tech pod zwierzchnictwem p. Błażeja Migi. Spotkanie otworzył Marek Syroka, który przedstawił ogólne założenia spotkania. Podsumowując – chodzi o to, by w Poznaniu zbudować społeczność profesjonalistów zajmujących się szeroko rozumianym bezpieczeństwem w cyberprzestrzeni. Społeczność, która będzie ze sobą współpracować i wymieniać się informacjami.

Prokuratorzy w USA chcą deszyfrować telefony w oparciu o… ustawę z XVIII wieku

Jakiś czas temu można było znaleźć w sieci kilka ciekawych informacji na temat tego, jak działa szyfrowanie danych na smartfonach posiadających najnowszą wersję iOS 8 albo Androida 5.0 Lollipop. Uogólniając – oba urządzenia zaczynają korzystać z podobnych mechanizmów kryptograficznych – by wygenerować klucz deszyfrujący wykorzystują nie tylko hasło w postaci ciągu znaków, ale „przeplatają” je danymi unikalnymi dla egzemplarza danego smartfona (niezmienialnymi, nadanymi w fabryce). Mechanizmy te bardzo fajnie zostały jakiś czas temu opisane przez Nikolaya Elenkova, a przetłumaczone przez Zaufaną Trzecią Stronę, więc jeśli chciałbyś poczytać więcej to tutaj znajdziesz pierwszą, a tutaj drugą część.

Sony doszczętnie zhakowane

4 dni temu miał miejsce chyba najbardziej spektakularny atak hakerów w historii. Być może już o tym czytałeś, ale dla porządku przytoczę – zhakowana w sposób doszczętny została firma Sony. To Sony, które produkuje znaną na całym świecie elektronikę różnej maści. Tak, to samo Sony, które padało już ofiarą bardzo dotkliwych ataków w przeszłości (nim powstał mój blog) – między innymi ucierpieli użytkownicy PlayStation Network. Sama firma potwierdza ten „incydent”, chociaż dla mnie osobiście jest trudno uwierzyć w to co się stało. Co się stało? Ano WSZYSTKIE komputery we WSZYSTKICH oddziałach Sony na CAŁYM ŚWIECIE wyświetliły jednakowe okienko o tym, że zostały zhakowane. W tym samym momencie. Ale to tylko wierzchołek góry lodowej – atakujący uzyskał (uzyskali?) dostęp prawdopodobnie do wszystkich plików, które były zgromadzone na komputerach korporacji. Dziś opowiem o tym, jak się ma prawo międzynarodowe do tego typu sytuacji.